Das Wichtigste vorab:

- Ransomware wird selten direkt per E-Mail verbreitet. Verschlüsselungs-Trojaner haben sich heute weitgehend von einer direkten E-Mail-Bedrohung zu einer indirekten Bedrohung gewandelt, bei der die E-Mail lediglich einen Teil der Angriffskette darstellt.

- Ein einziger Ransomware-Stamm machte 2020 und 2021 (Stand heute) 95 Prozent der Ransomware als E-Mail-Payload der ersten Stufe aus.

- Cyberkriminelle, die auf Ransomware setzen, nutzen andere cyberkriminelle „Unternehmen“ – vielfach Verteiler von Bankentrojanern – für die Verbreitung von Malware. Diese Zugangsvermittler verbreiten ihre Backdoors über gefährliche Links und Anhänge, die per E-Mail versendet werden.

- Banking-Trojaner waren die am häufigsten per E-Mail verbreitete Malware-Art. Ihr Anteil betrug in der ersten Hälfte des Jahres 2021 fast 20 Prozent.

- Proofpoint beobachtet derzeit mindestens zehn Bedrohungsakteure, die als Vermittler für diese initialen Zugänge bzw. als mögliche Ransomware-Ableger fungieren.

- Es gibt keine 1:1-Beziehung zwischen Malware-Loadern und Ransomware-Angriffen. Mehrere Bedrohungsakteure verwenden dieselben Malware-Payloads für die Verbreitung von Ransomware.

Laut den Untersuchungen von Proofpoint wird Ransomware zwar noch immer direkt über den Angriffsvektor E-Mail verbreitet, jedoch weitaus seltener als allgemein angenommen werden dürfte. Stattdessen nutzen die Ransomware-Akteure überwiegend illegale Zugänge zu Unternehmen, die sie zuweilen von anderen unabhängigen cyberkriminellen Gruppen erwerben. Letztere infiltrieren große Ziele mit Hilfe einer initialen Payload, beispielsweise einem Loader, um auf Basis dieser Zugänge Profit machen zu können. Dies gelingt ihnen, indem sie die Zugriffsmöglichkeiten für einen Anteil an der Ransomware-Beute verkaufen. Daher können Cyberkriminelle, die bereits Banking-Malware oder andere Trojaner verbreiten, auch Teil eines sogenannten Ransomware-Affiliate-Netzwerks werden.

Die erworbenen Zugänge nutzen die Ransomware-Gruppen sodann, um die Daten ihrer Opfer zu verschlüsseln und unter Umständen zuvor deren Backups unbrauchbar zu machen. Durch die Zusammenarbeit der unterschiedlichen cyberkriminellen Akteure entsteht ein umfassendes, für die Kriminellen lukratives und zweifelsohne illegales Ökosystem. Die daran beteiligten Personen und Organisationen spezialisieren sich ferner zunehmend, um die illegalen Gewinne für alle zu steigern – außer für die Opfer natürlich. Der Verkauf der Zugänge erfolgt nicht selten mittels speziell dafür aufgebauter Foren, über die die Gruppen miteinander in Kontakt stehen.

Als sogenannte First-Stage Malware kommt unter anderem Schadsoftware wie The Trick, Dridex oder Buer Loader zum Einsatz. Diese bilden nach dem Verkauf der Zugänge an Ransomware-Gruppen die Grundlage für die folgende Verschlüsselung und zuweilen den Diebstahl von Daten.

Laut Daten von Proofpoint machten Banking-Trojaner – die häufig als Ransomware-Loader Verwendung finden – fast 20 Prozent der Malware aus, die in der ersten Hälfte dieses Jahres bei den von den Security-Experten beobachten Kampagnen zum Einsatz kamen. Damit sind sie auch der bei Cyberkriminellen beliebteste Malware-Typ, den Proofpoint in der Bedrohungslandschaft beobachten konnte. Zudem konnten die Sicherheitsforscher feststellen, dass Ransomware zum Teil via SocGholish verbreitet wird, wobei gefälschte Updates und Website-Umleitungen zum Einsatz kommen, um Benutzer zu infizieren.

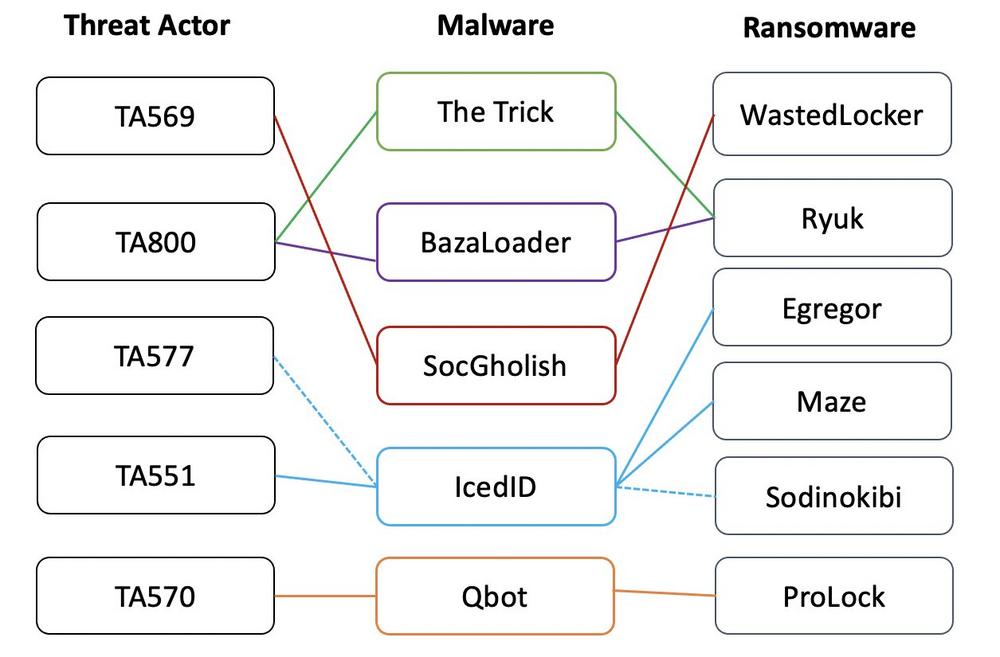

Wie die untenstehende Grafik verdeutlicht, lassen sich anhand der Untersuchungsergebnisse von Proofpoint interessante Erkenntnisse zur arbeitsteiligen Struktur der einzelnen cyberkriminellen Gruppen gewinnen, auch wenn nicht jede Ransomware-Attacke über eine solche Infektionskette erfolgt. Denn auch Software-Schwachstellen, die sich in mit dem Internet verbundenen Geräten finden, sowie unsichere Fernzugriffsdienste werden von den Akteuren genutzt, um ihre Opfer mit Ransomware zu infizieren und deren Daten zu verschlüsseln und zu stehlen.

Untenstehende Grafik zeigt, dass beispielsweise die Gruppe TA800 (Threat Actor 800) sowohl The Trick als auch BazaLoader in einem ersten Schritt als Türöffner genutzt hat, um dann im zweiten Schritt die Ransomware Ryuk durch diese Tür auf die infizierten Systeme zu spielen. Umgekehrt verwenden sowohl TA577 als auch TA551 IcedID, um dann die Computer mit Egregor, Maze und Sodinokibi zu verschlüsseln.

Proofpoint, Inc. (NASDAQ: PFPT) ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren. Führende Unternehmen aller Größen, darunter mehr als die Hälfte der Fortune-1000-Unternehmen, verlassen sich auf Proofpoints Sicherheits- und Compliance-Lösungen, bei denen der Mensch im Mittelpunkt steht, um ihre wichtigsten Risiken bei der Nutzung von E-Mails, der Cloud, Social Media und dem Internet zu minimieren.

Weitere Informationen finden Sie unter www.proofpoint.com/de.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

iCom GmbH

Telefon: +49 (89) 80090-819

Fax: +49 (89) 80090-810

E-Mail: matthias.uhl@axicom.com

![]()