CISPA-Forscher Riuyi Zhang aus der Forschungsgruppe von CISPA-Faculty Dr. Michael Schwarz hat mit CacheWarp einen softwarebasierten Fehlerangriff konstruiert, der die Datensicherheit auf Cloud-Diensten kompromittiert. CacheWarp zielt dabei auf den Hypervisor ab, der als Host für virtuelle Maschinen fungiert. „Die Grundlage von Clouddiensten ist die sogenannte Virtualisierung“, erklärt Zhang. Bei der Virtualisierung werden innerhalb eines physischen Rechners mehrere virtuelle Maschinen erstellt. Diese verfügen über einen eigenen Arbeitsspeicher, eine CPU, ein Betriebssystem. Der Hypervisor isoliert die Betriebssysteme und organisiert die Verteilung der Ressourcen wie Arbeitsspeicher und Rechenleistung.

CacheWarp: Cache auf Zeitreise

Die Sicherheitstechnologie AMD-SEV soll sicherstellen, dass der Hypervisor und die virtuellen Maschinen voneinander isoliert werden. Der Arbeitsspeicher jeder virtuellen Maschine wird dabei mit einem separaten Schlüssel verschlüsselt. Übergreifende Datenzugriffe über virtuelle Maschinen hinweg oder durch einen nicht-vertrauenswürdigen Hypervisor sollen so unmöglich gemacht werden. Mit CacheWarp kann dieser Sicherheitsmechanismus ausgehebelt werden. Der Angriff funktioniert durch die Zurücksetzung von Datenveränderungen im Cache-Speicher und suggeriert dem System einen veralteten Status. Angreifer können so auf erfolgreich durchgeführte Nutzerauthentifizierungen zurückgreifen und Zugang zur virtuellen Maschine erlangen.

Hypervisor bietet wiederholt Angriffsfläche

Um Angriffe auf den Hypervisor zu verhindern, hatte AMD die erste Generation von Secure Encrypted Virtualization (SEV) entwickelt. „Schnell wurden mehrere Sicherheitslücken bekannt. Zudem wurde Verschlüsselung bei SEV-ES und SEV anfänglich ohne Identitätsprüfung verwendet. Dadurch konnten Daten manipuliert werden. Und nicht alle Teile des Speichers waren verschlüsselt“, erklärt Michael Schwarz. Als Experte für Sicherheitslücken in CPUs war Schwarz an der Entdeckung mehrerer solcher Lücken beteiligt, darunter Spectre, Meltdown und ZombieLoad. AMD reagierte auf die Probleme und entwickelte SEV weiter zu den Features SEV-ES und zuletzt SEV-SNP, die mit CacheWarp nun ebenfalls angreifbar wurden.

AMD hat Sicherheitslücke behoben

„CacheWarp ist unseres Wissens nach bislang der einzige softwarebasierte Angriff, mit dem SEV-SNP derartig ausgehebelt werden kann“, erklärt Zhang. Den Zugang zum Serverraum eines Cloudanbieters vorausgesetzt, können die Forschenden mit dem für CacheWarp programmierten Code auf die virtuellen Maschinen zugreifen und Daten einsehen und verändern. Die Angriffstechniken haben sie nicht nur wissenschaftlich beschrieben, sondern auch eine compiler-basierte Lösung zur Entschärfung der Angriffsmöglichkeiten vorgeschlagen. Seit Entdeckung von CacheWarp sind sie auch im Austausch mit AMD. AMD hat zwischenzeitlich bekannt gegeben, die Sicherheitslücke durch ein Update geschlossen zu haben.

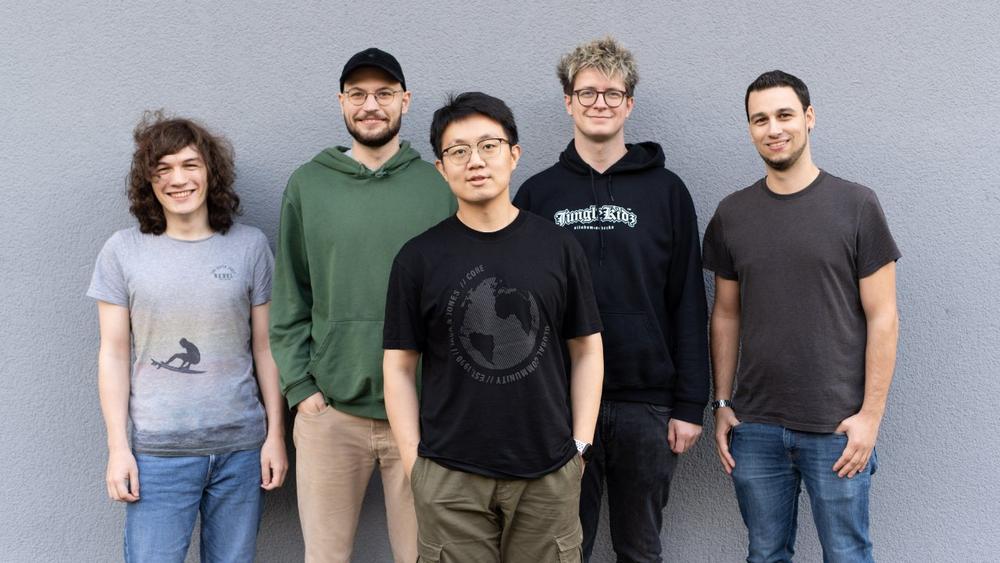

Das Forschungsteam unter der Leitung von CISPA-Faculty Dr. Michael Schwarz hat für Informationen zu CacheWarp eine eigene Website erstellt (cachewarpattack.com). Das wissenschaftliche Paper mit dem Titel „CacheWarp: Software-Based Fault Injection Using Selective State Reset“ ist dort verfügbar und auch für die „USENIX Security“ Konferenz 2024 akzeptiert worden. Die Autoren sind: Ruiyi Zhang, Lukas Gerlach, Daniel Weber, Lorenz Hetterich, Michael Schwarz (alle CISPA Helmholtz-Zentrum für Informationssicherheit), Andreas Kogler (TU Graz) und Youheng Lü (unabhängig).

Das CISPA Helmholtz-Zentrum für Informationssicherheit ist eine Großforschungseinrichtung des Bundes innerhalb der Helmholtz-Gemeinschaft. Die Wissenschaftlerinnen und Wissenschaftler erforschen die Informationssicherheit in all ihren Facetten. Sie betreiben modernste Grundlagenforschung sowie innovative anwendungsorientierte Forschung und arbeiten an drängenden Herausforderungen der Cybersicherheit, der Künstlichen Intelligenz und des Datenschutzes. CISPA-Forschungsergebnisse finden Einzug in industrielle Anwendungen und Produkte, die weltweit verfügbar sind. Damit stärkt das CISPA die Konkurrenzfähigkeit Deutschlands und Europas. Es fördert außerdem Talente und ist eine Kaderschmiede für hervorragend ausgebildete Fach- und Führungskräfte für die Wirtschaft. So trägt das CISPA sein Know-how auch in die Zukunft.

CISPA – Helmholtz-Zentrum für Informationssicherheit gGmbH

Stuhlsatzenhaus 5

66123 Saarbrücken

Telefon: +49 (681) 30271900

Telefax: +49 (681) 302-71942

https://cispa.de

Unternehmenskommunikation

Telefon: +49 (681) 87083-2774

E-Mail: michely@cispa.de

![]()